Porosit një pajisje me një abonim

Zgjidhni madhësinë e ekranit, numrin e telefonave të neutralizuar dhe periudhën e abonimit.

sq

Kthejeni Android-in tuaj në një telefon kripto për një komunikim anonim ashtu si shërbimet e inteligjencës me mbrojtje kundër sulmeve të tilla si Pegasus

Kriptim i avancuar me 3 shtresa.

GPS i çaktivizuar.

Ndryshon 100% të ID-ve të pajisjes.

100% de-Google

Zgjidhje premium

Zhvillimi i përshtatshëm i ekipit

Për kë është kjo zgjidhje?

Për këdo që ka lexuar gazetat e Snowden dhe ekspertët e pavarur të sigurisë. Dhe për individët që kuptojnë se komunikimi privat nuk mund të blihet në dyqanet Apple dhe Google.

Bizneset

Për të krijuar një lidhje private me kriptim 3-shtresash të shkallës ushtarake pa u lidhur me një kompani apo individ. Në zyrën tuaj virtuale (portalin), është e lehtë të regjistroni punonjës të rinj dhe të rimbushni bilancin tuaj me kriptomonedhë. Zbatuar, me shtypjen e një butoni, ju mund të fshini nga distanca telefonin.

Individët publikë dhe privatë

Merrni një identitet të ri dixhital. Pajisja ndryshon 100% të identifikuesve sa herë që hyn në rrjet: IMEI, MAC, IP dhe të tjerë. Edhe për vëzhguesin më të sofistikuar, ju jeni një banor i ri i Tokës me trafik të pakuptueshëm. Të gjitha korrespondencat dhe dosjet janë të pamundura të deshifrohen edhe për ne.

Shërbime të veçanta

Disa prej jush kanë telefona "të sigurt". Por skandali i përgjimeve të Angela Merkelit dhe figurave të tjera të mëdha tregoi pamjen reale. Nëse keni për detyrë të mbroni veten dhe/ose vendin nga Pegasus, Predator dhe programe të ngjashme, lërini specialistët tuaj të paraqesin një aplikim më poshtë për një kontroll të verifikimit të kodit.

Njerëz me mendje të njëjtë

A jeni i interesuar për çështjen e mbrojtjes së të dhënave personale, të drejtën e korrespondencës private dhe ruajtjen e ADN-së dixhitale? Zhvilloni ekosistemin Mactrix me ne në vendndodhjen tuaj dhe merrni të ardhura aktive ose pasive.

Gjigantët e IT krijojnë telefona dhe softuer që mbledhin sa më shumë të dhëna për ne. Në fund të fundit, të dhënat tani janë nafta dhe ari i ri.

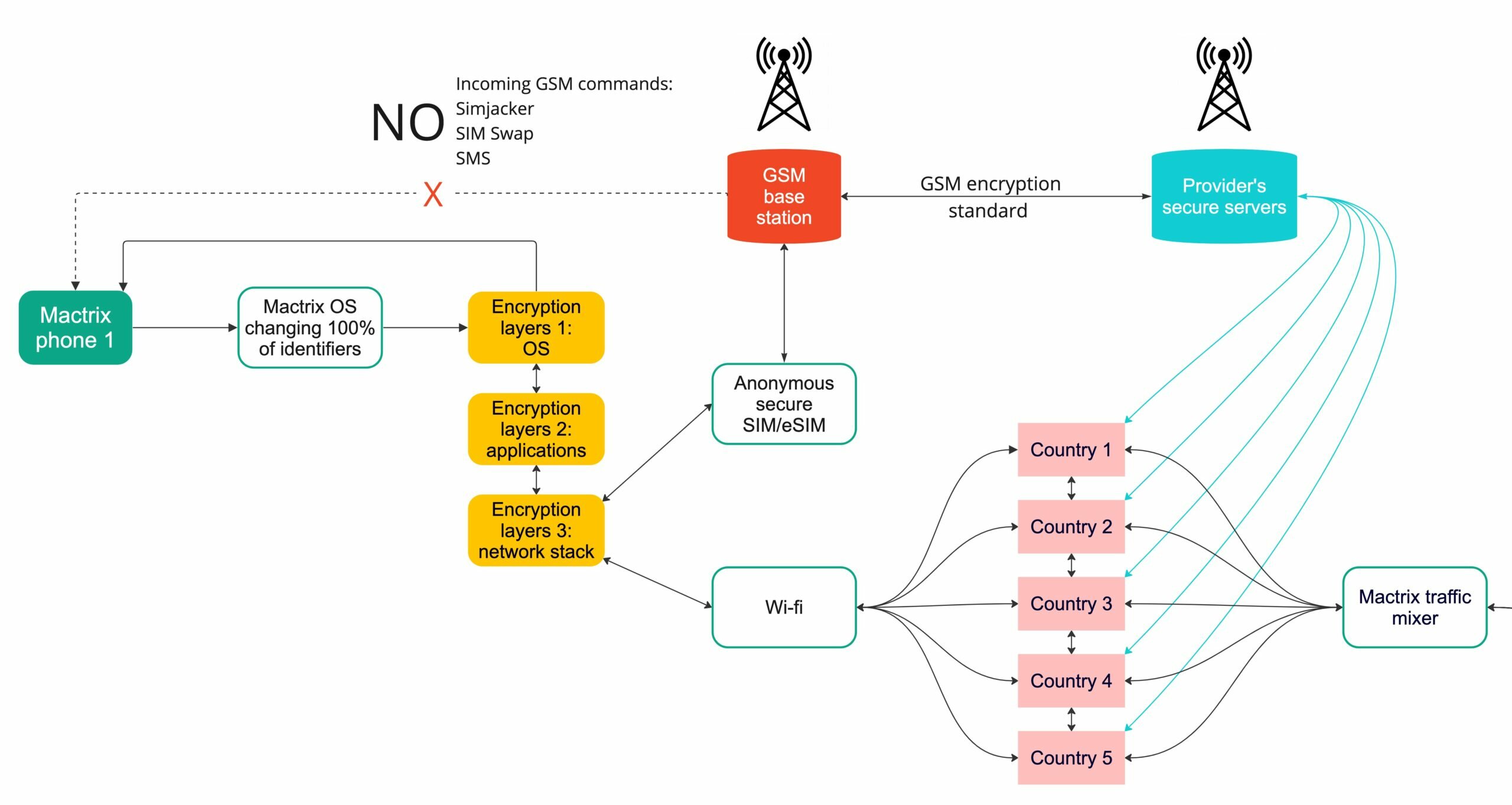

Sipërfaqja e sulmit zero

Të gjitha dobësitë e zakonshme të telefonit janë rregulluar rrënjësisht: SS7, shërbimet SMS dhe GSM, njoftimet shtytëse, MiTM, DDOS, DGA, WPA, WEP, Bluejacking, Extra Field, fakeid, serializimet e hyrjes dhe shumë të tjera

Thirrje nga kolegët

Përjashtoni plotësisht çdo person intermitues ose të palës së tretë. Zbatuar direkt brenda rrjetit VPN, duke përdorur ndryshimin e pikave të hyrjes dhe duke përdorur protokollin tonë MDTP. E cila përjashton mundësinë për të krijuar një marrëdhënie midis përdoruesve

Fsheh dhe kërko kampion

Përzierje e trafikut përmes serverëve në vende të ndryshme. Randomizimi MAC. Ndryshimi 100% i identifikuesve. Telefoni Android do të shihet si iOS, Linux ose version tjetër

Kriptimi total nga fundi në fund

100% e trafikut në dalje është i koduar bazuar në protokollin tonë të avancuar MDTP (përfshirë AES256, SHA256, MD5, Base64). Çelësat e enkriptimit nga fundi në fund nuk largohen kurrë nga pajisja. Çdo mesazh është i koduar me një çelës të ri me kripë dhe kontroll të integritetit të mesazhit duke përdorur funksionet hash

Koncepti i gjurmimit zero

Ky koncept shikon thellë në parimet e mbledhjes së të dhënave Android/iOS për të bërë të kundërtën. Ne kemi hequr mundësinë për të mbledhur dhe dërguar të dhëna në nivel fizik dhe softuer. Në sajte ose softuer të veçantë, mund të siguroheni që nuk ka regjistra dhe meta të dhëna

Bisedë private

Kriptimi nga fundi në fund i mesazheve personale dhe grupore. Kodi burimor është i paarritshëm për keqbërësit. Ne ofrojmë korrespondencë krejtësisht private dhe transferim të të dhënave

Kamera dhe mikrofon

I çaktivizuar në nivelin OS. Drejtuesit në parim nuk i plotësojnë kërkesat e këtyre moduleve

Siguria e elementeve harduerike

Hiq: GPS, Bluetooth, gjurmë gishtash. Lidhja USB dhe mënyra e rikuperimit nuk janë të mundshme

Kontrolli i integritetit me shumë nivele

Vetëm verifikimi i autenticitetit dhe integritetit të sistemit, aplikacioneve dhe të dhënave siguron besim në origjinalitetin e softuerit. Duke përjashtuar mundësinë për të përdorur aplikacionin si akses në të dhëna. Nëse bëhen ndryshime në sistemin operativ, shuma e hash nuk përputhet dhe sistemi fshihet plotësisht gjatë nisjes

Shërbimet e palëve të treta me aftësi të kufizuara

Përjashtohen të gjithë ndërmjetësit, shërbimet e palëve të treta dhe lidhjet me zgjidhjet e gjigantëve të IT, në veçanti Google. Çfarë anulon potencialin për rrjedhje të të dhënave

Magazinimi me shumë kontejnerë

Ruajtja dhe nisja super e izoluar e çdo aplikacioni në një kontejner të veçantë, i cili eliminon ndërveprimin e paautorizuar midis tyre

VPN/SSL

Ne përdorim certifikata të personalizuara VPN dhe SSL që nuk janë të disponueshme për asnjë shërbim. Vendndodhja dhe pikat e hyrjes gjithashtu ndryshojnë

Përditësim i besueshëm

Kërkohen përditësime për të ruajtur sigurinë dhe për të përmirësuar përvojën e përdoruesit. Sistemi i nënshkrimit dixhital me shumë nivele garanton sigurinë tuaj

Mbrojtje dinak me fjalëkalim

Ne e komplikojmë fjalëkalimin tuaj duke shtuar një gjenerues numrash të rastësishëm në të. Kur futni një fjalëkalim të veçantë, ngarkohet një OS bosh. Dhe kur futni vazhdimisht gabimin, ndodh një fshirje e plotë e sistemit

Teknologjia Blockchain

Pagesat. Portofolin e kujdestarisë. Fito.

Shikoni prezantimin online të skemës së punës me një konsulent

Përdorimi i një versioni të zakonshëm të OS - të dhënat tuaja garantohen të jenë të cenueshme. Sa më unik të jetë sistemi operativ, aq më i vështirë dhe më i shtrenjtë është sulmi

Android

Shume nga

Apple

Shumë

Mactrix

Nr

Android

Kritike

Apple

Minore

Mactrix

Nr

Android

Lartë

Apple

Lartë

Mactrix

Nr

Android

Po

Apple

Po

Mactrix

Nr

Android

50/50

Apple

Po

Mactrix

Nr

Android

Po

Apple

Po

Mactrix

Nr

Android

Po

Apple

Po

Mactrix

Nr

Aplikacionet keqdashëse në dyqan

Dobësia e versioneve të vjetra të softuerit

Dobësia e sulmeve GSM

Hakimi kur lidhet me kabllo

Qasje në distancë në të dhëna

Infeksioni i Pegasusit, Festoni apo tjetër

Kërcënimi i phishing

Android

Shume nga

Kritike

Lartë

Po

50/50

Po

Po

Po

Apple

Shumë

Minore

Lartë

Po

Po

Po

Po

Po

Mactrix

Nr

Nr

Nr

Nr

Nr

Nr

Nr

Nr

Vetëm 6 komponentë të kërkuar pa

backdoors në softuer dhe harduer

do të sigurojë anonimitetin tuaj në rrjet

VPN, TOR dhe zgjidhje telefonike me veçori për adoleshentët

Telefoni i përgatitur i de-googled

Dhjetra hetime të pavarura konfirmojnë se nuk ka pajisje në tregun masiv pa gjurmim dhe dyer të pasme në nivelin e harduerit dhe softuerit. Prandaj, ne neutralizojmë modelet: OnePlus, Bkav dhe të tjerët

Mactrix OS

Mactrix OS rezistent ndaj kriptove, me gjurmim zero u krijua për të mbrojtur përdoruesin nga gjigantët e IT, agjencitë qeveritare dhe veten e tij. Një dhimbje koke e vërtetë edhe për një kriminel kibernetik ose mjekoligjor me përvojë.

Set i aplikacioneve vendase

Për punë ekipore brenda Mactrix OS: MCchat, Notepad, MCall (VoIP), Kontakte, Mbështetje 24/7, VPN, SSL, Përkthyes, Portali i përbashkët, MactrixWallet, Galeria, posta PGP, Booknotes, PDFviewer, Browser, Updater, Bitcoin Wallet.

Aplikacionet e njohura të çarmatosura

Telegram, Wickr, Signal dhe të tjerë me modifikim të thellë të kodit burimor. Pas çdo përditësimi domethënës të aplikacionit, ne marrim burimin dhe ndërpresim sa më shumë që të jetë e mundur gjurmimin dhe transmetimin e të dhënave të përdoruesit. Edhe phishing përmes lidhjes është i pamundur sepse shfletuesit e integruar janë ndërprerë

Hapësirë ruajtëse e koduar në telefon

Me mundësinë e heqjes së plotë: me buton, me kohë, me goditje ose në distancë

Abonim dhe mbështetje 24/7

Përditësimi i vetë OS Mactrix për ndjekjen Zero, aplikacionet vendase dhe të njohura.

Total:573$

Globale

SIM/eSIM

Shtoni në porosinë tuaj komunikim anonim dhe të koduar në 183 vende. Nuk është e lidhur me tuajin personal!

SIM/eSIM-të tona nuk kanë lidhje GSM për arsye sigurie, gjë që eliminon një gamë të gjerë sulmesh. Dhe i gjithë trafiku, duke përfshirë thirrjet në linjat fikse, është i koduar dhe kalon përmes Internetit.

MChat dhe MCall (VoIP) të markave janë krijuar jo vetëm për sigurinë, por edhe për të minimizuar trafikun e internetit në mënyrë që të qëndroni gjithmonë në kontakt.

Si të filloni të përdorni?

Shtoni partnerët tuaj

Kjo do të krijojë një tunel të koduar komunikimi të mbyllur mes jush

Porosit një pajisje me një abonim

Zgjidhni madhësinë e ekranit, numrin e telefonave të neutralizuar dhe periudhën e abonimit.

Paguaj

Ne pranojmë pagesa me karta, kriptovaluta dhe nuk bëjmë pyetje të panevojshme.

Dorëzimi

Koha mesatare e dorëzimit është 2-3 ditë. Sidomos Evropa, Meksika, Brazili, Amerika

Aktivizoni pajisjen tuaj

Dhe sigurohuni që të gjeni një fjalëkalim kompleks. Tani ju dhe të dhënat tuaja jeni të sigurt!

Shtoni partnerët tuaj

Për të krijuar një tunel të koduar p2p mes jush

Ne jemi zhvillim të decentralizuar të produktit, por jemi të vendosur ligjërisht në Mbretërinë e Bashkuar. Dhe serverët shpërndahen në vende të ndryshme për të siguruar më mirë lidhjen më të qëndrueshme. Asnjë informacion nuk mbetet në serverë – ato përdoren si nyje komunikimi.

TOR, VPN dhe SLL janë vetëm komponentë Mactrix OS të përfshira në zgjidhjen e sigurisë. Vetëm një telefon i përgatitur posaçërisht (i neutralizuar) dhe një OS me fokus sigurinë mund të garantojnë privatësinë dhe sigurinë e të dhënave.

Ne blejmë me shumicë nga ofruesit kryesorë.

Për momentin, ne mund të garantojmë të neutralizojmë telefonat Android dhe të instalojmë vetëm sistemin tonë operativ në to. Telefonat iOS janë thjesht telefona jailbreak që nuk marrin privatësi..

Mund të krijoni një kopje rezervë të izoluar dhe të koduar të të dhënave të pajisjes tuaj. Në të cilën ne nuk kemi akses dhe nuk ka asnjë mundësi teknike për t’ia ofruar askujt.