Pedir un dispositivo con una suscripción

Seleccione el tamaño de la pantalla, la cantidad de teléfonos neutralizados y el período de suscripción.

es

Transforme su Android en un teléfono criptografiado para comunicación anónima como servicios de inteligencia con protección contra ataques como Pegasus.

Cifrado avanzado de 3 capas.

GPS desactivado.

Cambia el 100% de las ID de los dispositivos.

100% desgoogleado

Solución premium

Desarrollo conveniente del equipo

¿Para quién es esta solución?

Para cualquiera que haya leído los papeles de Snowden y los expertos independientes en seguridad. Y para las personas que entienden que la comunicación privada no se puede comprar en las tiendas de Apple y Google

Negocios

Cree una conexión privada con cifrado de grado militar de 3, sin estar conectado a una empresa o particular. En su oficina virtual (portal), es fácil dar de alta a nuevos empleados y reponer su saldo con criptomoneda. Implementado, pulsando un botón, puedes borrar tu teléfono a distancia.

Personas públicas y privadas

Consigue una nueva identidad digital. El dispositivo cambia el 100% de los identificadores cada vez que entra en la red: IMEI, MAC, IP y otros. Incluso para el observador más sofisticado, une gran notícia en el planeta Tierra con un tráfico inconmensurable. Toda la correspondencia y los archivos son imposibles de descifrar, incluso para nosotros.

Servicios especiales

Algunos de ustedes tienen teléfonos seguros". Pero el escándalo de las escuchas telefónicas a Angela Merkel y otras grandes personalidades ha mostrado el panorama real. Si tiene el deber de protegerse a sí mismo y/o al país contra, Pegasus, Predator y software similar, pida a sus expertos que presenten una solicitud para una auditoría de verificación de códigos.

Personas afines

¿Te interesa el tema de la protección de datos personales, el derecho a la correspondencia privada y la conservación del ADN digital? Desarrolla con nosotros el ecosistema Mactrix en tu localidad y recibe ingresos activos o pasivos.

Los gigantes de TI crean teléfonos y software que recopilan la mayor cantidad posible de datos sobre nosotros. Después de todo, este es ahora el nuevo petróleo y el nuevo oro

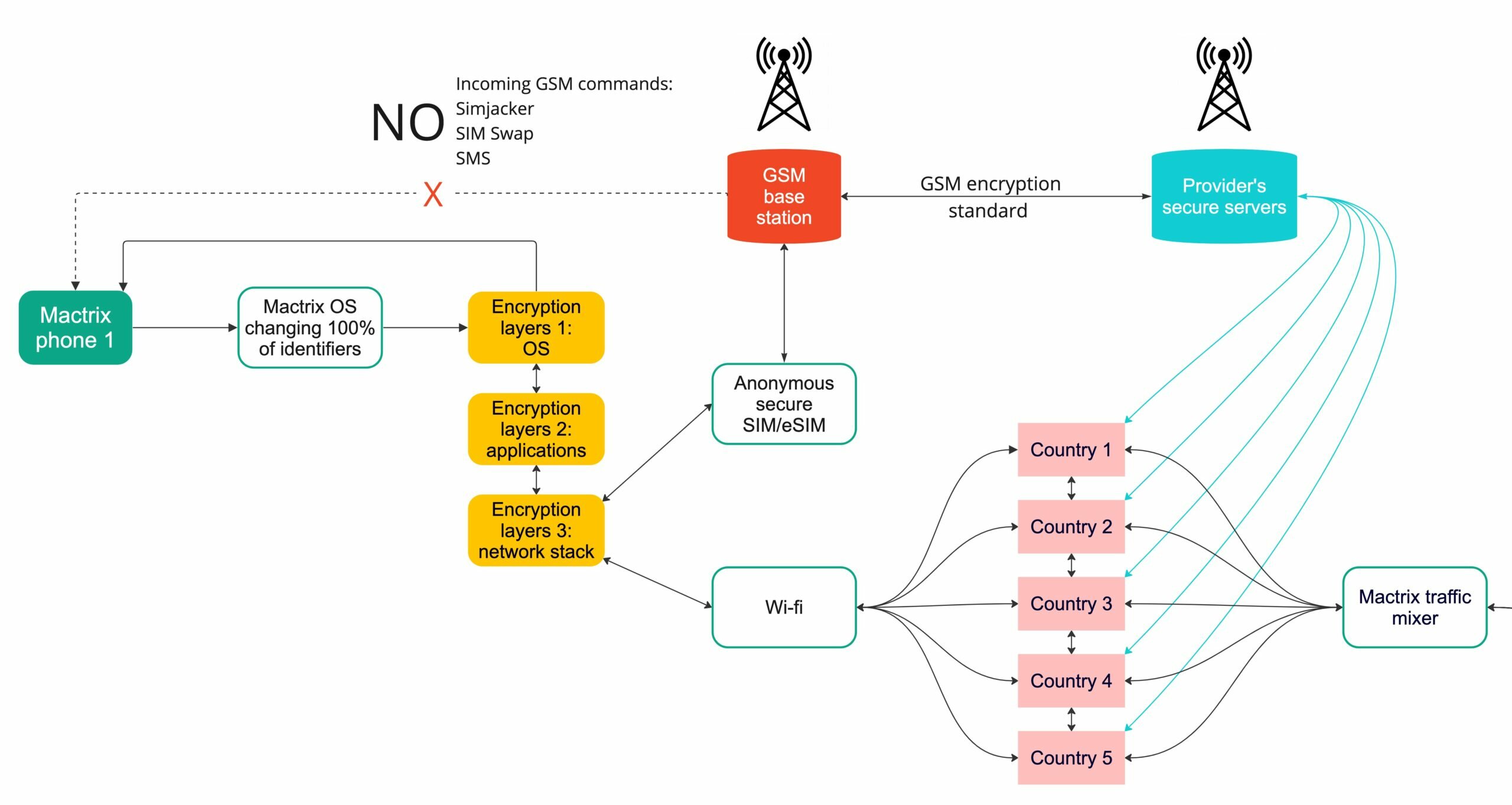

Superficie de ataque cero

Todas las vulnerabilidades comunes de los teléfonos se han solucionado fundamentalmente: SS7, servicios SMS y GSM, notificaciones push, MiTM, DDOS, DGA, WPA, WEP, Bluejacking, Extra Field, fakeid, serializaciones de entrada y muchas otras

Llamadas punto a punto

Excluye completamente a 3 personas. Implementado directamente dentro de la red VPN, usando puntos de entrada cambiantes y usando nuestro propio protocolo MDTP. Que excluye la posibilidad de establecer una relación entre los usuarios

Campeón de las escondidas

Mezcla de tráfico a través de servidores en diferentes países. Aleatorización MAC. Cambio del 100% de identificadores. El teléfono Android se verá como iOS, Linux u otra versión

Encriptación completa de extremo a extremo

El 100% del tráfico saliente está encriptado en base a nuestro propio y avanzado protocolo MDTP (incluyendo AES256, SHA256, MD5, Base64). Las claves de cifrado de extremo a extremo nunca salen del dispositivo. Cada mensaje se cifra con una nueva clave con salt y verificación de la integridad del mensaje mediante funciones hash".

Conceito de rastreio zero

Este concepto profundiza en los principios de recogida de datos de Android/iOS para hacer lo contrario. Recortamos la capacidad de recoger y enviar datos a nivel físico y de software. En websites especiales, puedes asegurarte de que no haya registros y metadatos".

Chat privado

Encriptación de extremo a extremo de los mensajes personales y de grupo. El código fuente es inaccesible para los malquerientes. Proporcionamos una correspondencia y una transferencia de datos totalmente privadas

Cámara y micrófono

Deficiente a nivel de SO. Los controladores, en principio, no satisfacen las peticiones de estos módulos

Seguridad de los elementos de hardware

Eliminado: GPS, Bluetooth, Fingerprin. No es posible la conexión USB ni el modo de recuperación.

Control de integridad multinivel

Sólo la verificación de la autenticidad e integridad del sistema, las aplicaciones y los datos proporciona confianza en la autenticidad del software. Excluyendo la posibilidad de utilizar la aplicación como acceso a los datos. Si se realizan cambios en el sistema operativo, la suma hash no coincide y el sistema se borra completamente durante el arranque.

Almacenamiento de varios contenedores

Quedan excluidos todos los intermediarios, los servicios de terceros y los enlaces a las soluciones de los gigantes de la informática, en particular Google. Lo que anula el potencial de fuga de datos

Servicios de discapacidad de terceros

Almacenamiento y liberación súper aislados de cada aplicación en un contenedor separado, lo que elimina la interacción no autorizada entre ellos

VPN/SSL

Utilizamos certificados VPN y SSL personalizados que no están disponibles para ningún servicio. La ubicación y los puntos de entrada también cambian.

Actualización de confianza

Las actualizaciones son necesarias para mantener la seguridad y mejorar la experiencia del usuario. El sistema de firma digital multinivel garantiza su seguridad

Protección inteligente de contraseñas

Cambiamos tu contraseña añadiendo un generador de números aleatorios. Cuando se introduce una contraseña especial, se carga un sistema operativo vacío. Y cuando introduces repetidamente la contraseña incorrecta, se produce un borrado completo del sistema

Tecnología Blockchain

Pagos. Cartera de custodia. Ganar.

Watch the online presentation of the scheme of working with a consultant

Utilizando una versión común del sistema operativo, se garantiza que sus datos son vulnerables. Cuanto más exclusivo sea el sistema operativo, más difícil y caro será el ataque

Android

Un montón de

Apple

Mucho

Mactrix

No

Android

Crítica

Apple

Menor

Mactrix

No

Android

Alta

Apple

Alta

Mactrix

No

Android

Sí

Apple

Sí

Mactrix

No

Android

50/50

Apple

Sí

Mactrix

No

Android

Sí

Apple

Sí

Mactrix

No

Android

Sí

Apple

Sí

Mactrix

No

Aplicaciones maliciosas en Appstore

Vulnerabilidad de las versiones antiguas de software

Vulnerabilidad de los ataques GSM

Hackeo cuando se conecta por cable

Acceso remoto a los datos

Infección de Pegasus, Celebrate y programas similares

Amenaza de phishing

Android

Un montón de

Crítica

Alta

Sí

50/50

Sí

Sí

Sí

Apple

Mucho

Menor

Alta

Sí

Sí

Sí

Sí

Sí

Mactrix

No

No

No

No

No

No

No

No

Sólo 6 rcomponentes necesarios sin backdoors en el software y el hardware garantizarán su anonimato en la red

VPN, TOR y soluciones telefónicas para adolescentes

Preparado teléfono de-google

Decenas de investigaciones independientes confirman que no existen dispositivos en el mercado de masas sin rastreo y puertas traseras a nivel de hardware y software. Por lo tanto, hemos neutralizado los modelos: OnePlus, Bkav y otros

Mactrix OS

Crypto-resistente, cero seguimiento Mactrix OS fue creado para proteger al usuario de los gigantes de TI, agencias gubernamentales y él mismo. Un verdadero quebradero de cabeza incluso para un ciberdelincuente o forense experimentado

Suite de aplicaciones nativas

Para el trabajo en equipo dentro del SO Mactrix: MChat, Bloc de notas, MCall (VoIP), Contactos, Soporte 24/7, VPN, SSL, Traductor, Portal Coporate, MactrixWallet, Galería, Correo PGP, Notas de arranque, Visor PDF, Navegador, Actualizador, Cartera Bitcoin

Aplicaciones populares sin armas

Telegram, Wickr, Signal y otros con modificación profunda del código fuente. Después de cada actualización importante de la aplicación, tomamos la fuente y recortamos al máximo el seguimiento del usuario y la transmisión de datos. Incluso el phishing a través de la conexión es imposible porque los navegadores integrados están cortados

Almacenamiento encriptado del teléfono

Con posibilidad de extracción completa: por botón, por tiempo, por impacto o a distancia

Suscripción y soporte 24/7

Actualización de Mactrix OS, aplicaciones nativas y populares

Total:573$

Global tarjeta SIM/eSIM

Agregue comunicación anónima y encriptada en 180 países a su pedido. ¡No atado a usted personalmente!

Nuestras SIM/eSIM's no tienen conexión GSM por razones de seguridad, lo que elimina una amplia gama de ataques. Y todo el tráfico, incluidas las llamadas a teléfonos fijos, está encriptado y pasa por Internet.

Branded MChat y MCall (VoIP) están diseñados no solo para la seguridad, sino también para minimizar el tráfico de Internet para que siempre se mantenga en contacto.

Como empezar a disfrutar

Agrega a tus socios Esto creará un túnel encriptado de comunicación cerrada entre ustedes

Pedir un dispositivo con una suscripción

Seleccione el tamaño de la pantalla, la cantidad de teléfonos neutralizados y el período de suscripción.

Pagar

Aceptamos el pago con tarjetas, criptomonedas sin que usted nos dé ninguna información

Entrega

El plazo medio de entrega es de 2-3 días. Especialmente Europa, México, Brasil, América

Activa tu dispositivo

Y asegúrese de encontrar una contraseña compleja. ¡Ahora usted y sus datos están seguros!

Agrega a tus socios

Esto creará um canal cerrado de comunicación entre ustedes

Nos dedicamos al desarrollo descentralizado de productos, pero tenemos nuestra sede legal en Tailandia. Y los servidores están distribuidos en diferentes lugares para garantizar una conexión estable.

(No se deja ninguna información en los servidores – se utilizan como puntos de comunicación)

TOR, VPN y SLL son sólo componentes del sistema operativo Mactrix incluidos en la solución de seguridad. Sólo un teléfono especialmente preparado (neutralizado) y un sistema operativo centrado en la seguridad pueden garantizar la privacidad y seguridad de los datos.

Compramos a granel.

En este momento, podemos garantizar la neutralización de los teléfonos Android y sólo instalar nuestro sistema operativo en ellos. En este momento, podemos garantizar la neutralización de los teléfonos Los teléfonos iOS son como teléfonos de pago sin ningún tipo de privacidad.

Puedes crear una copia de seguridad aislada y encriptada de los datos de tu dispositivo. A la que no tenemos acceso y no hay posibilidad técnica de proporcionársela a nadie.