Encomendar um dispositivo com uma assinatura

Selecione o tamanho da tela, o número de telefones neutralizados e o período de assinatura.

Turn your Android into a crypto phone for an anonymous communication just like the intelligence services with protection against attacks such as Pegasus

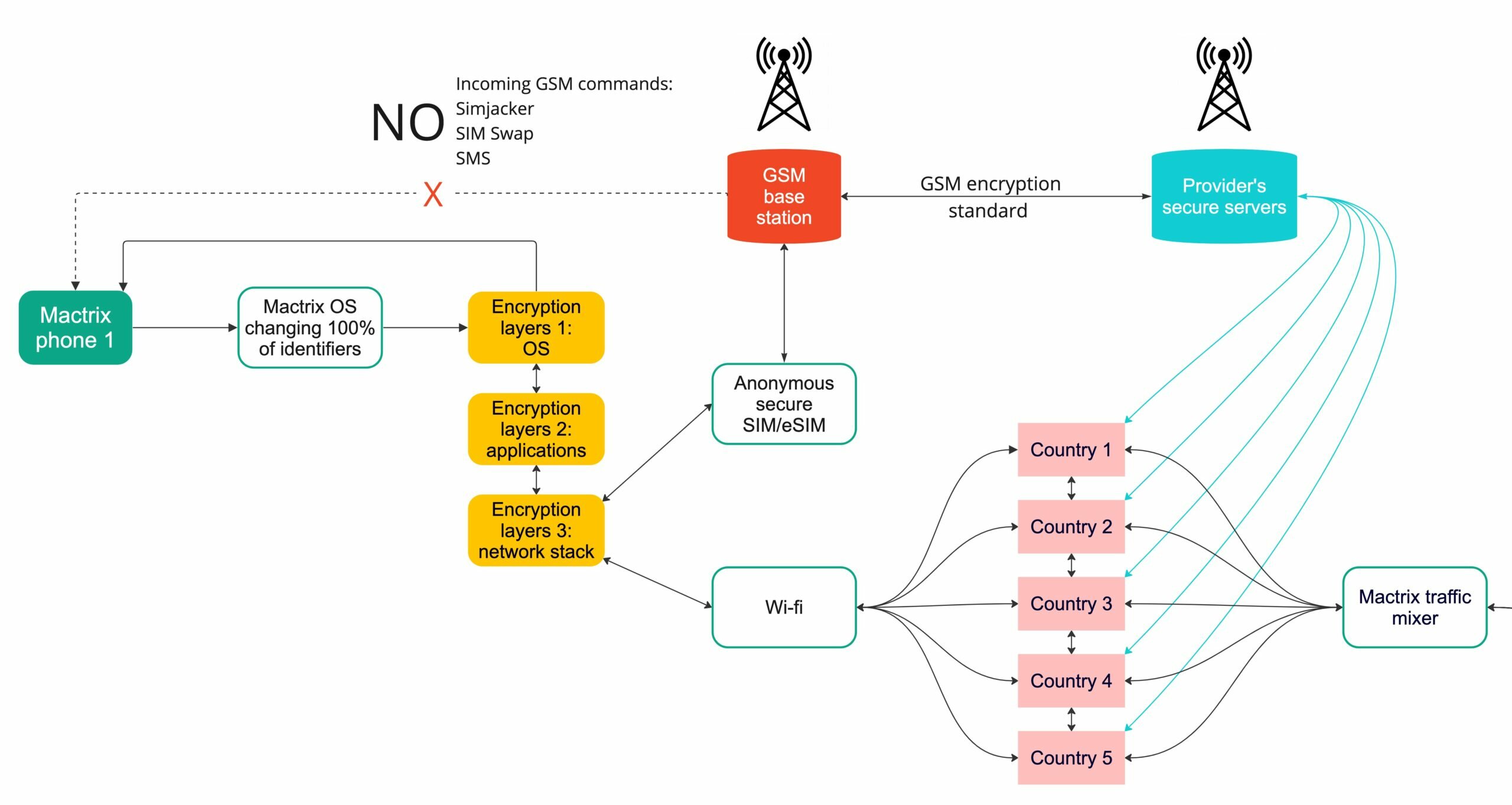

Criptografia avançada de 3 camadas.

GPS desativado.

Altera 100% dos IDs dos dispositivos.

100% des-Googled

Solução premium

Desenvolvimento de equipe conveniente

Para quem é esta solução?

Para qualquer pessoa que tenha lido os jornais Snowden e peritos independentes em segurança. E para indivíduos que compreendam que a comunicação privada não pode ser comprada nas lojas Apple e Google

Negócios

Criar uma ligação privada com encriptação de nível 3 militar, sem estar ligado a uma empresa ou indivíduo. No seu escritório virtual (portal), é fácil registar novos empregados, e repor o seu saldo com moeda criptográfica. Implementado, premindo um botão, pode limpar remotamente o telefone.

Personalidades Públicas e Público em Geral

Obter uma nova identidade digital. O dispositivo muda 100% dos identificadores de cada vez que entra na rede: IMEI, MAC, IP e outros. Mesmo para o observador mais sofisticado, é uma novidade no planeta Terra com um tráfego imensurável. Toda a correspondência e ficheiros são impossíveis de decifrar, mesmo para nós.

Serviços especiais

Alguns de vós têm telefones "seguros". Mas o escândalo das escutas telefónicas de Angela Merkel e de outras grandes figuras mostrou a realidade. Com este serviço tem o dever de se proteger e/ou o país contra, Pegasus, Predator e software semelhante, peça aos seus especialistas/ tecnicos que submetam uma aplicação abaixo para uma auditoria de verificação de código.

Pessoas com os mesmos interesses

Está interessado na questão da protecção de dados pessoais, no direito à correspondência privada e na preservação do ADN digital? Desenvolva o ecossistema Mactrix connosco na sua localização e receba rendimentos activos ou passivos.

Os "gigantes" das TI criam telefones e software que recolhem o maior número possível de dados sobre nós. Afinal de contas, os dados são agora o novo petróleo e ouro.

Surface of ataque zero

Todas as vulnerabilidades telefónicas comuns, foram fundamentalmente corrigidas: SS7, serviços SMS e GSM, notificações push, MiTM, DDOS, DGA, WPA, WEP, Bluejacking, Extra Field, fakeid, series de entrada e muitas outras

Chamadas ponto a ponto

Excluir completamente qualquer pessoa intermitente, ou terceira pessoa. Implementado diretamente dentro da rede VPN, utilizando pontos de entrada, variáveis e utilizando o nosso próprio protocolo MDTP. O que exclui a capacidade de estabelecer uma ligação entre utilizadores.

Campeão de esconde-esconde

Mistura de tráfego através de servidores em diferentes países. Aleatorização MAC. Mudança de 100% dos identificadores. O telefone Android será visto como iOS, Linux ou outra versão

Encriptação total.

100% do tráfego de saída é criptografado com base em nosso próprio protocolo MDTP avançado (incluindo AES256, SHA256, MD5, Base64). As chaves de encriptação do príncipio ao fim nunca saem do dispositivo. Cada mensagem é encriptada com uma nova chave com "sal" e verificação da integridade da mensagem usando funções "hash".

Conceito de rastreio zero

Este conceito analisa profundamente os princípios de recolha de dados do Android/iOS para fazer o oposto. Recortamos a capacidade de recolher e enviar dados a nível físico e de software. Em site específico ou software, pode certificar-se de que não existem registos e metadados.

Conversa privada

Encriptação de ponta a ponta de mensagens pessoais e de grupo. O código fonte é inacessível a quem queira intercetar. Fornecemos correspondência completamente privada e transferência de dados.

Câmara e microfone

Deficientes a nível do SO. Os condutores, em princípio, não satisfazem os pedidos destes módulos.

Segurança dos elementos de hardware

Removido: GPS, Bluetooth, Fingerprin. Ligação USB e modo de recuperação não possível.

Controlo multiplo da integridade do sistema

Só a verificação da autenticidade e integridade do sistema, aplicações e dados, proporciona confiança na autenticidade do software. Excluindo a capacidade de utilizar a aplicação como um acesso aos dados. Se forem feitas alterações ao sistema operativo, a soma do hash não corresponde e o sistema é completamente apagado durante o arranque

Serviços de terceiros para deficientes.

Todos os intermediários, serviços de terceiros e ligações com as soluções dos gigantes das TI, em particular a Google, estão excluídos. O que anula o potencial de fuga de dados.

Armazenamento Multi-Contentores

Armazenamento e lançamento super-isolado de cada aplicação numa caixa separado, o que elimina a interacção não autorizada entre elas.

VPN/SSL

Utilizamos certificados VPN e SSL personalizados que não estão disponíveis para quaisquer serviços. A localização e os pontos de entrada também mudam.

Actualização de confiança

As actualizações são necessárias para manter a segurança e melhorar a experiência do utilizador. O sistema de assinatura digital multinível garante a sua segurança

Protecção inteligente por senha

Alteramos a sua palavra-passe adicionando-lhe um gerador de números aleatórios. Quando se introduz uma palavra-passe especial, é carregado um SO vazio. E quando introduz repetidamente a palavra-passe errada, ocorre uma limpeza completa do sistema

Tecnologia Blockchain

Pagamentos. Carteira de custódia. Ganhar.

Vea la presentación en línea del esquema de trabajo con un consultor

Utilizando uma versão comum do OS- é garantido que os seus dados são vulneráveis Quanto mais único for o OS, mais difícil e caro é o ataque.

Android

Muitas

Apple

Um monte de

Mactrix

Não

Android

Crítica

Apple

Menor

Mactrix

Não

Android

Alta

Apple

Alta

Mactrix

Não

Android

Sim

Apple

Sim

Mactrix

Não

Android

50/50

Apple

Sim

Mactrix

Não

Android

Sim

Apple

Sim

Mactrix

Não

Android

Sim

Apple

Sim

Mactrix

Não

Aplicativos maliciosos na loja

Vulnerabilidade de versões antigas de software

Vulnerabilidade dos ataques GSM

Hacking quando ligado por cabo

Acesso remoto aos dados

Infecção de Pegasus, Celebrate e software similar

Ameaça de Phishing

Android

Muitas

Crítica

Alta

Sim

50/50

Sim

Sim

Apple

Um monte de

Menor

Alta

Sim

Sim

Sim

Sim

Mactrix

Não

Não

Não

Não

Não

Não

Não

Apenas 6 componentes necessários sem

backdoors em software e hardware

garantirão o seu anonimato na rede.

VPN, TOR, e soluções telefónicas para adolescentes

Telefone desgoogleado preparado

Dezenas de investigações independentes confirmam que não existem dispositivos no mercado de massas sem rastreio e backdoors a nível de hardware e software. Por conseguinte, neutralizamos os modelos: OnePlus, Bkav e outros

OS Mactrix

Crypto-resistant, zero tracking Mactrix OS, foi criado para proteger o utilizador de "gigantes informáticos" de IT, agências governamentais e ele próprio. Uma verdadeira dor de cabeça, mesmo para um cientista cibercriminoso ou forense experiente

Conjunto de aplicações originais

Para trabalho de equipa dentro do OS Mactrix: MChat, Book Notes, MCall (VoIP), Contactos, Suporte 24/7, VPN, SSL, Tradutor, Portal Coporate, MactrixWallet, Galeria, Correio PGP, Note Books, Visualizador de PDF, Navegador, Actualizador, Carteira Bitcoin.

Aplicações desbloqueadas

Telegrama, Wickr, Signal e outros, com modificação profunda do código fonte. Após cada actualização significativa da aplicação, tomamos a fonte e cortamos o mais possível o seguimento e transmissão de dados do utilizador. Mesmo o phishing, através da ligação é impossível porque os browsers integrados são cortados.

Armazenamento encriptado

Com a possibilidade de remoção completa: por botão, por tempo, por impacto ou remotamente.

Assinatura e suporte 24 horas por dia, 7 dias por semana

Actualização do próprio OS Mactrix de rastreio Zero, aplicações originais e mais populares

Total:573$

Global

SIM/eSIM

Adicione comunicação anônima e criptografada em 180 países ao seu pedido. Não vinculado a você pessoalmente!

Os nossos SIM/eSIM's não têm ligação GSM por razões de segurança, o que elimina uma vasta gama de ataques.. E todo o tráfego, incluindo as chamadas para telefones fixos, é encriptado e passa por um canal fechado da Internet.

O MChat de marca e o MCall (VoIP) são concebidos não só para o manter ligado, mas também para minimizar o tráfego na Internet

Modo de uso?

Adicione seus parceiros

Isto irá criar um canal de comunicações fechadas entre si.

Encomendar um dispositivo com uma assinatura

Selecione o tamanho da tela, o número de telefones neutralizados e o período de assinatura.

Pagar

Aceitamos pagamento com cartões, criptomoedas e não fazemos perguntas desnecessárias.

Entrega

- O prazo médio de entrega é de 2-3 dias. Particularmente na Europa, México, Brasil, América

Ative seu dispositivo

E não se esqueça de criar uma senha complexa. Agora,os seus dados estão seguros!

Estamos no desenvolvimento descentralizado de produtos, mas estamos legalmente sediados na Tailândia. E os servidores são distribuídos por diferentes locais para assegurar uma ligação estável.

(Não resta informação nos servidores – eles são utilizados como pontos de comunicação).

TOR, VPN e SLL são apenas componentes do SO Mactrix incluídos na solução de segurança. Apenas um telefone especialmente preparado (neutralizado) e um SO centrado na segurança podem garantir a privacidade e segurança dos dados

Compramos a granel a grandes fornecedores.

Neste momento, podemos garantir a neutralização dos telefones Android e só instalar o nosso sistema operativo neles. Os telefones iOS são como telefones públicos sem qualquer tipo de privacidade

Pode criar uma cópia de segurança isolada e encriptada dos dados do seu dispositivo. Aos quais não temos acesso e não há possibilidade técnica de o fornecer a ninguém