Ordina un dispositivo con un abbonamento

Seleziona le dimensioni dello schermo, il numero di telefoni neutralizzati e il periodo di abbonamento.

Trasforma il tuo Android in un telefono crittografato per una comunicazione anonima proprio come i servizi segreti con protezione contro attacchi come Pegasus

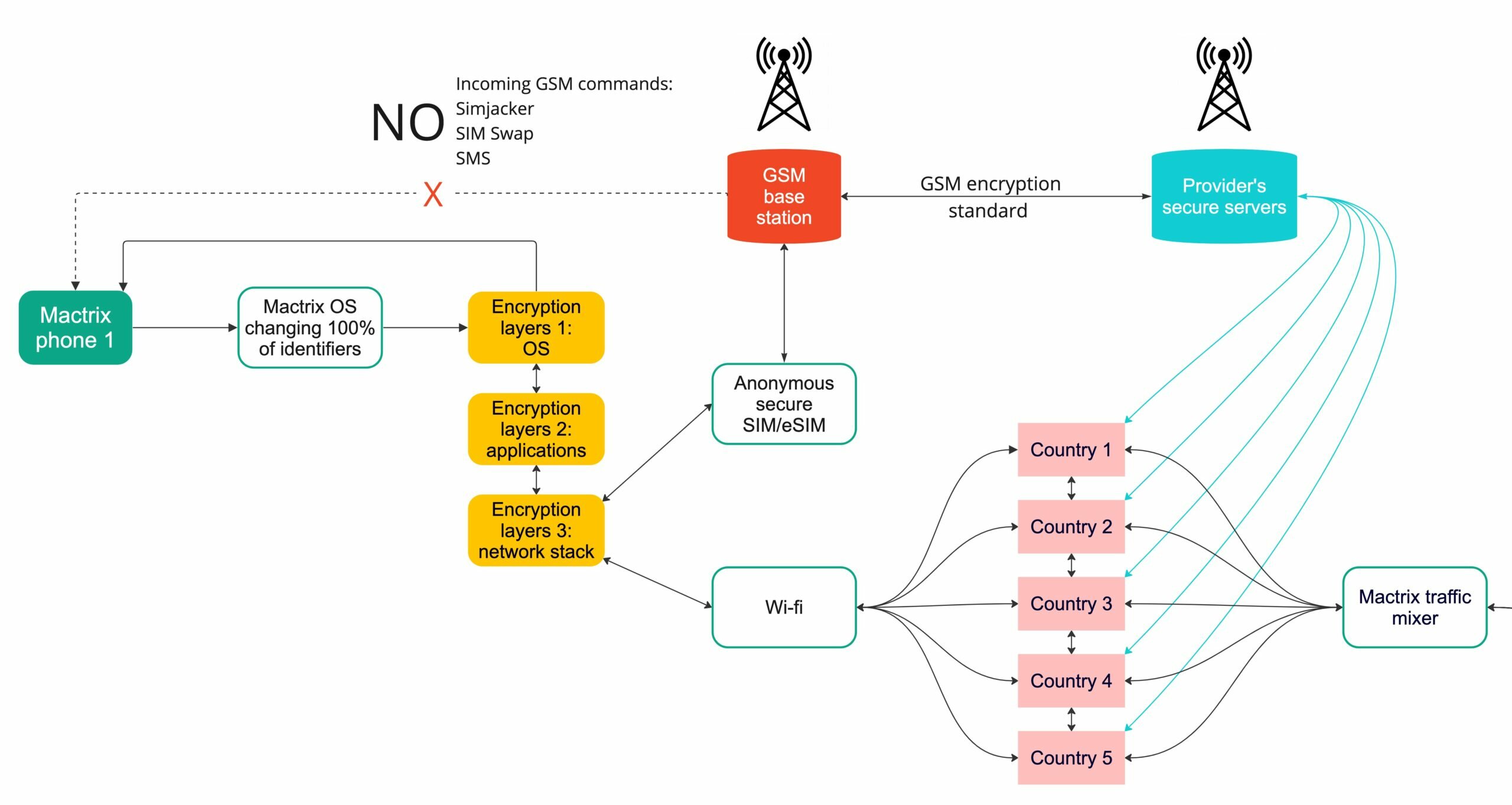

Crittografia avanzata a 3 livelli.

GPS disattivato.

Modifica il 100% degli ID dispositivo.

100% de-googlata

Soluzione premium

Convenient team development

Per chi è questa soluzione?

Per chiunque abbia letto i documenti di Snowden e gli esperti di sicurezza indipendenti. E per le persone che capiscono che la comunicazione privata non può essere acquistata negli store Apple e Google.

Imprese

Per creare una connessione privata con crittografia a 3 livelli di livello militare senza essere legati a un'azienda o a un individuo. Nel tuo ufficio virtuale (portale), è facile registrare nuovi dipendenti e ricostituire il tuo saldo con criptovaluta. Implementato, con la semplice pressione di un pulsante, è possibile cancellare da remoto il telefono.

Soggetti pubblici e privati

Ottieni una nuova identità digitale. Il dispositivo cambia il 100% degli identificatori ogni volta che entra nella rete: IMEI, MAC, IP e altri. Anche per l'osservatore più sofisticato, sei un nuovo abitante della Terra con un traffico incomprensibile. Tutta la corrispondenza e i file sono impossibili da decifrare anche per noi.

Servizi speciali

Alcuni di voi hanno telefoni "sicuri". Ma lo scandalo delle intercettazioni di Angela Merkel e di altri grandi personaggi ha mostrato il quadro reale. Se hai l'obbligo di proteggere te stesso e/o il Paese da Pegasus, Predator e software simili, chiedi ai tuoi specialisti di inviare una domanda di seguito per un audit di verifica del codice.

Gente simile mentalmente

Sei interessato alla materia della protezione dei dati personali, del diritto alla corrispondenza privata e della conservazione del DNA digitale? Sviluppa l'ecosistema Mactrix con noi nella tua località e ricevi un reddito attivo o passivo.

I giganti dell'IT creano telefoni e software che raccolgono quanti più dati possibili su di noi. Dopotutto, i dati sono ora il nuovo petrolio e oro.

Superficie ad attacco zero

Tutte le comuni vulnerabilità del telefono sono state sostanzialmente corrette: SS7, servizi SMS e GSM, notifiche push, MiTM, DDOS, DGA, WPA, WEP, Bluejacking, Extra Field, fakeid, serializzazioni di input e molti altri

Chiamate peer to peer

Escludere completamente eventuali intermittenze o terze persone. Implementato direttamente all'interno della rete VPN, utilizzando punti di ingresso variabili e utilizzando il nostro protocollo MDTP. Il che esclude la possibilità di instaurare una relazione tra gli utenti

Campione di nascondino

Mix di traffico attraverso server in diversi paesi. Randomizzazione MAC. Modifica del 100% degli identificatori. Il telefono Android sarà visto come iOS, Linux o altra versione

Crittografia totale end-to-end

Il 100% del traffico in uscita è crittografato in base al nostro protocollo MDTP avanzato (inclusi AES256, SHA256, MD5, Base64). Le chiavi di crittografia end-to-end non lasciano mai il dispositivo. Ogni messaggio viene crittografato con una nuova chiave con salt e verifica dell'integrità del messaggio utilizzando le funzioni hash

Concetto di tracciamento zero

Questo concetto esamina in profondità i principi di raccolta dati Android/iOS per fare il contrario. Abbiamo eliminato la possibilità di raccogliere e inviare dati a livello fisico e software. Su siti o software speciali, puoi assicurarti che non ci siano log e metadati

Chat privata

Crittografia end-to-end dei messaggi personali e di gruppo. Il codice sorgente è inaccessibile ai malvagi. Forniamo corrispondenza e trasferimento dati completamente privati

Fotocamera e microfono

Disabilitato a livello di sistema operativo. I driver in linea di principio non soddisfano le richieste di questi moduli

Sicurezza degli elementi hardware

Rimuovi: GPS, Bluetooth, impronta digitale. Connessione USB e modalità di ripristino non possibili

Controllo di integrità multilivello

Solo la verifica dell'autenticità e dell'integrità del sistema, delle applicazioni e dei dati garantisce l'autenticità del software. Esclusa la possibilità di utilizzare l'applicazione come accesso ai dati. Se vengono apportate modifiche al sistema operativo, la somma hash non corrisponde e il sistema viene completamente cancellato durante l'avvio

Servizi di terze parti disabilitati

Sono esclusi tutti gli intermediari, i servizi di terze parti e le connessioni con le soluzioni dei giganti dell'informatica, in particolare Google. Ciò che annulla il potenziale di fuga di dati

Stoccaggio multi-contenitore

Archiviazione super isolata e avvio di ciascuna applicazione in un contenitore separato, che elimina l'interazione non autorizzata tra di loro

VPN/SSL

Utilizziamo certificati VPN e SSL personalizzati che non sono disponibili per nessun servizio. Anche la posizione e i punti di ingresso cambiano

Aggiornamento attendibile

Gli aggiornamenti sono necessari per mantenere la sicurezza e migliorare l'esperienza dell'utente. Il sistema di firma digitale multilivello garantisce la tua sicurezza

Astuta protezione con password

Complichiamo la tua password aggiungendovi un generatore di numeri casuali. Quando inserisci una password speciale, viene caricato un sistema operativo vuoto. E quando inserisci ripetutamente quello sbagliato, si verifica una cancellazione completa del sistema

Tecnologia blockchain

Pagamenti. Portafoglio di custodia. Guadagnare.

Guarda la presentazione online dello schema di lavoro con un consulente

Utilizzando una versione comune del sistema operativo, i tuoi dati saranno sicuramente vulnerabili. Più unico è il sistema operativo, più difficile e costoso è l'attacco

Android

Molti

Apple

Molto

Mactrix

NO

Android

Critica

Apple

Minore

Mactrix

NO

Android

Alto

Apple

Alto

Mactrix

NO

Android

Yes

Apple

Yes

Mactrix

NO

Android

50/50

Apple

Yes

Mactrix

NO

Android

Yes

Apple

Yes

Mactrix

NO

Android

Yes

Apple

Yes

Mactrix

NO

App dannose nello store

Vulnerabilità delle vecchie versioni del software

Vulnerabilità degli attacchi GSM

Hacking quando connesso via cavo

Accesso remoto ai dati

Infezione di Pegasus, Celebrate o altro

Minaccia di phishing

Android

Molti

Critica

Alto

Yes

50/50

Yes

Yes

Yes

Apple

Molto

Minore

Alto

Yes

Yes

Yes

Yes

Yes

Mactrix

NO

NO

NO

NO

NO

NO

NO

NO

Solo 6 componenti richiesti senza

backdoor nel software e nell'hardware

garantirà il tuo anonimato sulla rete

VPN, TOR e soluzioni telefoniche per adolescenti

Telefono de-google preparato

Decine di indagini indipendenti confermano che non esistono dispositivi sul mercato di massa privi di tracciamento e backdoor a livello di hardware e software. Pertanto, neutralizziamo i modelli: OnePlus, Bkav e altri

Mactrix OS

Il sistema operativo Mactrix, resistente alle criptovalute e con tracciamento zero, è stato creato per proteggere l'utente dai giganti dell'IT, dalle agenzie governative e da se stesso. Un vero rompicapo anche per un criminale informatico esperto o uno scienziato forense.

Set di applicazioni native

Per il lavoro di squadra all'interno di Mactrix OS: MChat, Blocco note, MCall (VoIP), Contatti, Supporto 24 ore su 24, 7 giorni su 7, VPN, SSL, Traduttore, Portale aziendale, MactrixWallet, Galleria, PGP mail, Booknotes, PDFviewer, Browser, Updater, Bitcoin Walle

App popolari disattivate

Telegram, Wickr, Signal e altri con profonda modifica del codice sorgente. Dopo ogni aggiornamento significativo dell'applicazione, prendiamo la fonte e interrompiamo il più possibile il tracciamento e la trasmissione dei dati dell'utente. Anche il phishing tramite il collegamento è impossibile perché i browser integrati sono disattivati

Archiviazione crittografata del telefono

Con possibilità di rimozione completa: a pulsante, a tempo, a impatto o da remoto

Abbonamento e supporto 24/7

Aggiornamento del sistema operativo Zero tracking Mactrix stesso, applicazioni native e popolari.

Total:573$

Globale

SIM/eSIM

Aggiungi al tuo ordine comunicazioni anonime e crittografate in 183 paesi. Non è legato alla tua persona!

Le nostre SIM/eSIM non dispongono di connessione GSM per motivi di sicurezza, il che elimina un'ampia gamma di attacchi. E tutto il traffico, comprese le chiamate verso i fissi, è crittografato e passa attraverso Internet.

MChat e MCall (VoIP) con marchio sono progettati non solo per la sicurezza, ma anche per ridurre al minimo il traffico Internet in modo da rimanere sempre in contatto.

Come iniziare a utilizzare?

Aggiungi i tuoi partner

Questo creerà un tunnel crittografato di comunicazione chiusa tra di voi

Ordina un dispositivo con un abbonamento

Seleziona le dimensioni dello schermo, il numero di telefoni neutralizzati e il periodo di abbonamento.

Paga

Accettiamo pagamenti con carte, criptovaluta e non facciamo domande inutili.

Consegna

Il tempo medio di consegna è di 2-3 giorni. In particolare Europa, Messico, Brasile, America

Attiva il tuo dispositivo

E assicurati di trovare una password complessa. Ora tu e i tuoi dati siete al sicuro!

Aggiungi i tuoi partner

Per creare un tunnel p2p crittografato tra di voi

Siamo uno sviluppo di prodotti decentralizzato, ma siamo legalmente situati nel Regno Unito. E i server sono distribuiti in luoghi diversi per garantire meglio la connessione più stabile. Nessuna informazione rimane sui server: vengono utilizzati come nodi di comunicazione.

TOR, VPN e SLL sono solo componenti del sistema operativo Mactrix inclusi nella soluzione di sicurezza. Solo un telefono appositamente preparato (neutralizzato) e un sistema operativo incentrato sulla sicurezza possono garantire la privacy e la sicurezza dei dati.

Acquistiamo all’ingrosso dai principali fornitori.

Al momento, possiamo garantire di neutralizzare i telefoni Android e installare solo il nostro sistema operativo su di essi. I telefoni iOS sono solo telefoni jailbreak che non ottengono privacy.

Puoi creare un backup isolato e crittografato dei dati del tuo dispositivo. A cui non abbiamo accesso e non esiste alcuna possibilità tecnica di fornirlo a nessuno.